O seu negócio SaaS é considerado de alto risco?

A popularidade das plataformas de Software as a Service (SaaS) está a disparar. Atualmente, é uma das categorias de crescimento mais rápido no mundo das TI. Expandindo-se a uma taxa de crescimento anual composta de 25,89%, espera-se que o mercado mundial de SaaS atinja 720,44 mil milhões de dólares até 2028.

As empresas apreciam as aplicações SaaS pela sua escalabilidade e flexibilidade. Um relatório da O’Reilly descobriu que 90% dos inquiridos utilizam alguma forma de computação em nuvem.

Mas este elevado nível de crescimento vem com problemas e riscos de segurança acrescidos para as empresas SaaS, com os clientes a esperarem que as plataformas SaaS aumentem na atenuação desses riscos. Numa recente pesquisa de segurança SaaS da Adaptive Shield, 52% dos inquiridos colocaram responsabilidade de verificar e manter a segurança SaaS nas mãos do fornecedor de SaaS

Se estas ameaças à sua empresa podem desestabilizar o seu negócio e afetar a sua rentabilidade, está a perguntar-se se a sua empresa é considerada de alto risco? Este artigo no blog desembrulha os riscos mais comuns e explica como mitigá-los para proteger o seu negócio SaaS.

Como ser visto como de alto risco pode afetar o seu negócio

Atualmente, a maioria dos clientes conhece os riscos associados aos negócios baseados na nuvem. Segurança informática, conformidade, violações de dados e gestão de acesso são apenas algumas das palavras-chave omnipresentes, e dado que os clientes têm acesso quase ilimitado à informação em linha, estão tipicamente bem informados. Com os principais meios de comunicação social a relatar quase regularmente sobre estes assuntos, seria difícil encontrar muitas pessoas sem conhecimento de pelo menos algumas destas questões.

Os clientes estão a tornar-se tão sagazes que agora investigam se as soluções SaaS satisfazem as suas necessidades de segurança, conformidade, e dados para além de falar com as PMEs destes produtos. Assim, é essencial ser proativo na redução do risco de segurança que os clientes percebem como uma ameaça e levar a sério as suas preocupações, uma vez que vêm de uma perspectiva bem educada em relação a potenciais problemas.

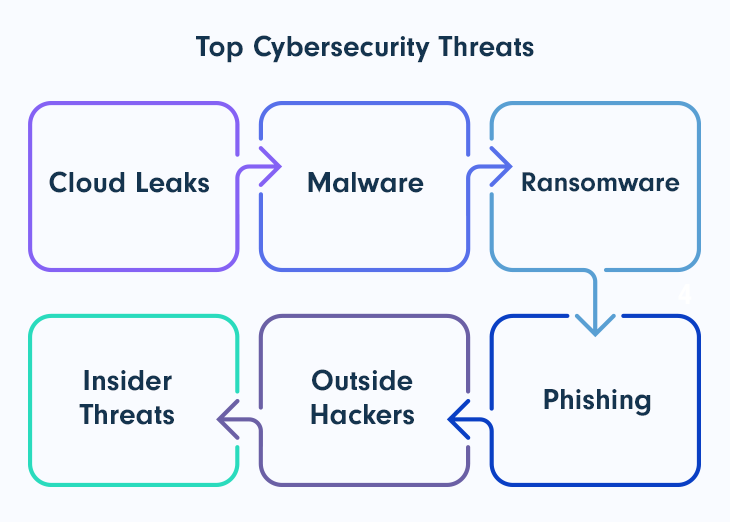

Riscos de topo para as empresas SaaS

Para o ajudar a identificar os riscos que ameaçam o seu negócio, compilámos alguns fatores comuns que as empresas SaaS enfrentam atualmente.

Incumprimento da regulamentação

Ser não conforme pode custar-lhe muito mais do que apenas manter ou cumprir os requisitos padrão da indústria. Embora a conformidade SaaS seja muito complexa, especialmente se tiver clientes internacionais que lidam com dados sensíveis, deve estar no topo da sua lista de prioridades.

A primeira consideração é assegurar que está familiarizado com os requisitos de conformidade da sua região e como implementá-los com sucesso. As aplicações em nuvem devem cumprir os requisitos regulamentares, de privacidade e de proteção de dados, tais como GDPR e PIPL. Tem a certificação de segurança relevante, tal como ISO ou ITIL? Está totalmente preparado para auditorias externas de segurança?

Muitas organizações conduzem auditorias de fornecedores sobre o seu negócio SaaS antes de partilharem informações sensíveis. Estas avaliações determinam a exatidão das suas reivindicações em relação à segurança e conformidade regulamentar do fornecedor e podem potencialmente conduzir a problemas se houver uma lacuna. Também identificam os riscos de segurança dos vendedores, pelo que pretende evitar uma situação em que possa perder perspectivas sobre a percepção de riscos elevados no seu negócio.

Para mais informações sobre a importância da conformidade, pode ler sobre o verdadeiro custo da conformidade.

Questões de Armazenamento e Retenção de Dados

Os utilizadores de SaaS normalmente querem saber onde os seus dados são armazenados e por quanto tempo serão retidos. Além disso, é importante que eles sintam que têm algum controlo sobre a localização dos dados, quer os dados sejam armazenados com um fornecedor de serviços em nuvem seguro ou num centro de dados privado. Utilizam a encriptação de dados em todas as fases do processo de tratamento de dados?

Os utilizadores querem saber que quando já não precisam da sua informação sensível, não a reterão. Não pode gerir o seu negócio sem ter uma política clara de retenção de dados em nuvem alinhada com a conformidade da sua região. A sua proteção de dados é tão forte quanto o seu elo mais fraco, pelo que deve identificar e eliminar esse elo fraco.

Ameaças e Violações da Cibersegurança

Vazamentos de nuvens

O relatório Thales Data Threat de 2021 concluiu que 66% dos inquiridos afirmaram que até 60% dos seus dados sensíveis estão armazenados na nuvem. O mesmo relatório constatou que 45% das empresas americanas tinham sofrido uma quebra de dados baseada na nuvem em 2020.

Uma fuga na nuvem é quando os dados comerciais sensíveis, que são armazenados numa nuvem privada, são acidentalmente libertados online. Uma fuga de uma nuvem difere de outras falhas de segurança cibernética porque não é o resultado de uma ação deliberada de um adversário, mas sim, é causada por uma segurança de dados deficiente.

Estas fugas podem ter implicações financeiras devastadoras para as partes interessadas, quebrar a confiança dos clientes e causar sérios danos à marca. Embora não exista uma fórmula mágica para evitar fugas de informação, concentrar-se na criação de um ambiente responsável, estruturado e regulamentado protege os seus bens.

Malware

Malware (abreviatura de “software malicioso”) refere-se a qualquer programa ou ficheiro que seja prejudicial para um utilizador. Exemplos de malware incluem spyware, worms, adware, e ransomware. Todos os dias, 560.000 novos pedaços de malware são detectados. Este tipo de software é geralmente criado para invadir, danificar ou destruir sistemas, assumindo o controlo do sistema operativo de um dispositivo. Também é conhecido por vazar dados sensíveis, PII, e biometria a terceiros não autorizados.

Ransomware

Ransomware é um malware criado para negar aos utilizadores o acesso a um sistema informático ou a dados até que o resgate seja pago. O Ransomware espalha-se de várias maneiras: através de e-mails de phishing, malvertising, e visitando websites infectados.

Estes ataques podem causar paragens, fugas de dados, roubo de propriedade intelectual, e violações de dados, com pagamentos que vão desde pequenas quantias até centenas de milhares de dólares. Isto pode potencialmente paralisar o seu negócio e afetar negativamente os seus utilizadores, e é por isso que deve ser altamente priorizado.

Phishing

Em 2021, 83% das organizações relataram ataques de phishing. No final de 2022, estima-se que ocorrerão mais seis mil milhões de ataques.

Phishing é um ataque cibernético que recolhe informação sensível, fazendo-se passar por um website ou e-mail legítimo. Tem geralmente como objetivo adquirir credenciais de login, números de cartões de crédito, números de contas bancárias, ou outras informações financeiras com a intenção de prejudicar, causando aos consumidores uma enorme dor de cabeça e perda. Os pescadores furtivos geralmente utilizam informações pessoais para ajudar no roubo de identidade, causando estragos na vida das pessoas ao tentarem desvendar o crime e impedir a potencial fraude em curso.

Os infratores usam ataques de engenharia social para enganar as pessoas a acreditarem na legitimidade de uma ligação, e-mail, ou website. Criam um sentido de urgência, e quando as vítimas clicam, a sua informação sensível é colhida.

Hackers de fora

Um “hacker” utiliza as suas capacidades e habilidades para obter acesso não autorizado a sistemas ou redes para cometer crimes. O hacking envolve frequentemente a instalação de malware, roubo ou destruição de dados, bem como a interrupção do serviço.

Uma forma de mitigar o risco de hacking externo é reforçar o seu software e sistemas através do emprego de especialistas para identificar vulnerabilidades.

Ameaças internas

Uma ameaça interna vem de pessoas negligentes ou maliciosas dentro da sua organização. Estas podem incluir antigos empregados, empreiteiros, vendedores terceiros, ou parceiros comerciais. Têm informação privilegiada sobre práticas de cibersegurança, dados sensíveis e sistemas informáticos e utilizam-nos em seu benefício para cometer fraude, roubo de informação, propriedade intelectual, sabotar medidas de segurança, ou instigar fugas de dados.

Falta de Gestão de Acesso

A gestão de acesso refere-se a processos e tecnologias utilizadas para controlar e monitorizar o acesso à rede. Algumas das características relacionadas com os controlos de acesso são a autenticação, autorização, confiança e auditoria de segurança. A boa gestão de acesso permite a autenticação multi-fator, erradicando palavras-chave fracas, rastreando atividade maliciosa, e melhorando a segurança dos dados. Sem uma gestão de acesso suficiente, podem ocorrer violações de segurança devido a uma gestão incorreta, patching deficiente, e falta de monitorização.

Manter-se no topo dos riscos no seu negócio SaaS

A gestão do risco implica o processo e protocolos de manter uma estratégia pró-ativa de lidar com potenciais problemas antes que estes se tornem problemas. Eis como se manter à frente.

Conduzir avaliações regulares de risco

Todas as empresas devem realizar avaliações de risco regulares. Mas para as empresas que trabalham com tecnologia, dados e Internet, esta prática é fundamental para se manterem à frente de ameaças que podem levar à perda de receitas e a tempos de inatividade.

Uma avaliação de risco para uma empresa SaaS engloba conformidade SaaS, monitorização de ameaças, registo de eventos, gestão de acesso a dados, segurança de dados, segurança física, recuperação de empresas, orquestração de políticas, gestão de mudanças, e muito mais.

Além disso, as avaliações de risco devem ser conduzidas ou revistas pelo menos uma vez por ano. Deverão também ser revistas e atualizadas sempre que os regulamentos e sistemas sofram alterações. É essencial ter uma equipa que se mantenha diligente na prevenção da ocorrência de uma incidência de risco, devendo ser dada prioridade como tal.

Avaliar regularmente o cumprimento

Já sublinhámos a importância do cumprimento e das práticas de segurança para os vendedores de SaaS. Como as políticas e regulamentos mudam frequentemente, será necessário manter-se atualizado. Isto envolve a investigação de regulamentos, leis de processamento de dados e segurança, e direitos de privacidade. Muitas empresas nomeiam um Compliance Officer, cujo papel é gerir todas as coisas de conformidade. Eles irão organizar verificações de conformidade, atualizar a certificação de segurança, avaliar processos, e implementar políticas.

Consulte o nosso artigo de conformidade abrangente, que inclui uma lista de verificação de conformidade global pronta para o ajudar a proteger todos os seus dados e evitar riscos SaaS.