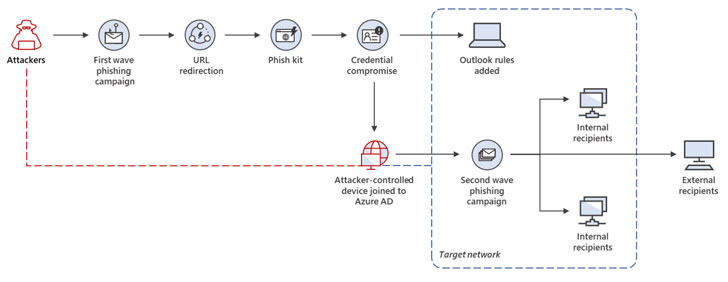

A Microsoft divulgou detalhes de uma campanha de phishing multifásica em larga escala que usa credenciais roubadas para registrar dispositivos na rede de uma vítima para propagar e-mails de spam e ampliar o pool de infecções.

A gigante da tecnologia disse que os ataques se manifestaram por meio de contas que não foram protegidas usando autenticação multifator (MFA), possibilitando assim que o adversário aproveite a política de BYOD (traga seu próprio dispositivo) do alvo e introduza sua própria dispositivos não autorizados usando as credenciais roubadas.

Os ataques ocorreram em duas etapas. “A primeira fase da campanha envolveu o roubo de credenciais em organizações-alvo localizadas predominantemente na Austrália, Cingapura, Indonésia e Tailândia”, disse a Equipe de Inteligência de Ameaças do Microsoft 365 Defender em um relatório técnico publicado.

“As credenciais roubadas foram aproveitadas na segunda fase, na qual os invasores usaram contas comprometidas para expandir sua presença dentro da organização por meio de phishing lateral, bem como além da rede por meio de spam de saída”.

A campanha começou com os usuários recebendo uma isca de phishing da marca DocuSign contendo um link que, ao clicar, redirecionava o destinatário para um site não autorizado disfarçado de página de login do Office 365 para roubar as credenciais.

O roubo de credenciais não apenas resultou no comprometimento de mais de 100 caixas de correio em diferentes empresas, mas também permitiu que os invasores implementassem uma regra de caixa de entrada para impedir a detecção. Isso foi seguido por uma segunda onda de ataque que abusou da falta de proteções de MFA para registrar um dispositivo Windows não gerenciado na instância do Azure Active Directory (AD) da empresa e espalhar as mensagens maliciosas.

Ao conectar o dispositivo controlado pelo invasor à rede, a nova técnica tornou viável expandir a posição dos invasores, proliferar secretamente o ataque e mover-se lateralmente por toda a rede de destino.

“Para lançar a segunda onda, os invasores aproveitaram a caixa de correio comprometida do usuário alvo para enviar mensagens maliciosas para mais de 8.500 usuários, tanto dentro quanto fora da organização vítima”, disse a Microsoft. “Os e-mails usaram um convite de compartilhamento do SharePoint como corpo da mensagem em uma tentativa de convencer os destinatários de que o arquivo ‘Payment.pdf’ compartilhado era legítimo.”

O desenvolvimento ocorre no momento em que os ataques de engenharia social baseados em e-mail continuam sendo o meio mais dominante para atacar empresas para obter a entrada inicial e soltar malware em sistemas comprometidos.

No início deste mês, o Netskope Threat Labs divulgou uma campanha maliciosa atribuída ao grupo OceanLotus que ignorou as detecções baseadas em assinaturas usando tipos de arquivos não padrão, como anexos de arquivos da web (.MHT) para implantar malware que rouba informações.

Além de ativar a MFA, a implementação de práticas recomendadas, como boa higiene de credenciais e segmentação de rede, pode “aumentar o ‘custo’ para os invasores que tentam se propagar pela rede”.

“Essas práticas recomendadas podem limitar a capacidade de um invasor de se mover lateralmente e comprometer ativos após a invasão inicial e devem ser complementadas com soluções de segurança avançadas que fornecem visibilidade em domínios e coordenam dados de ameaças em componentes de proteção”, acrescentou a Microsoft.

REFERÊNCIAS:

https://thehackernews.com/2022/01/hackers-using-device-registration-trick.html

https://www.netskope.com/blog/abusing-microsoft-office-using-malicious-web-archive-files