Um ator de ameaças como Libra foi observado empregando técnicas de desvio CAPTCHA para criar contas GitHub de maneira programática como parte de uma campanha de freejacking chamada PURPLEURCHIN.

O grupo “principalmente tem como alvo plataformas de nuvem que oferecem testes de tempo limitado de recursos em nuvem para realizar suas operações de mineração de criptografia”, disse um dos pesquisadores.

PURPLEURCHIN veio à tona em outubro de 2022, quando Sysdig divulgou que o ciberciminoso criou até 30 contas GitHub, 2.000 contas Heroku e 900 contas Buddy para escalar sua operação.

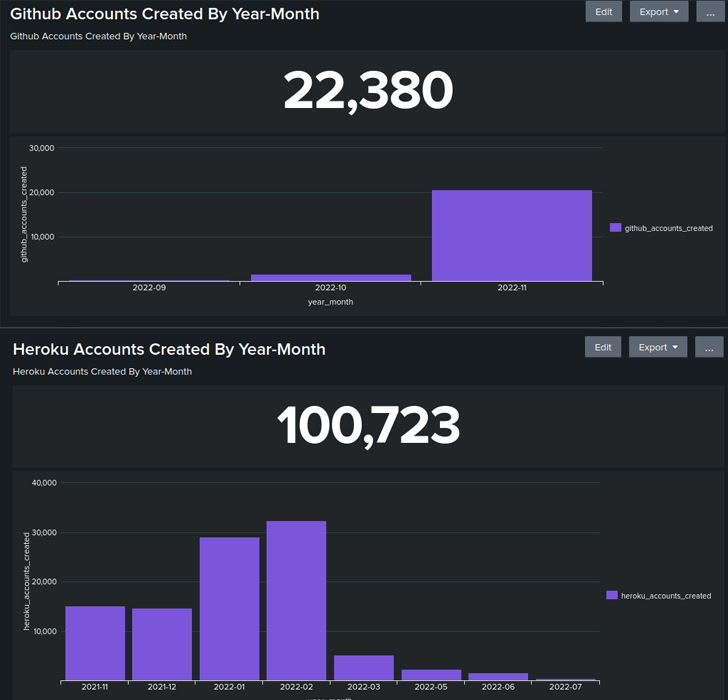

Agora, de acordo com a Unidade 42, o grupo de atores de ameaças às nuvens criou de três a cinco contas do GitHub a cada minuto, no auge de sua atividade em novembro de 2022, configurar totalmente mais de 130.000 contas falsas em Heroku, Togglebox e GitHub.

Estima-se que mais de 22.000 contas do GitHub tenham sido criadas entre setembro e novembro de 2022: três em setembro de 1.652 em outubro e 20.725 em novembro. Um total de 100.723 contas exclusivas da Heroku também foram identificadas.

A empresa de segurança cibernética também chamou o abuso de recursos da nuvem como “brincadeira e corrida” tática projetada para evitar o pagamento da fatura do fornecedor da plataforma usando cartões de crédito falsificados ou roubados para criar contas premium.

Sua análise de 250 GB de dados coloca o primeiro sinal da campanha de criptografia há pelo menos quase 3,5 anos em agosto de 2019, além de descobrir o uso de mais de 40 carteiras e sete criptomoedas diferentes.

A idéia central que sustenta o PURPLEURCHIN é a exploração de recursos computacionais alocados para contas gratuitas e premium em serviços em nuvem, a fim de obter lucros monetários em grande escala antes de perder o acesso para não pagamento de taxas.

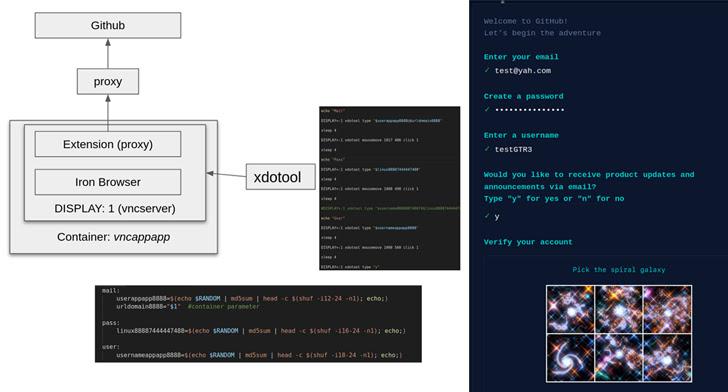

Além de automatizar o processo de criação de contas, alavancando ferramentas legítimas como xdotool e ImageMagick, também foi encontrado o ator de ameaças que aproveita a fraqueza dentro da verificação CAPTCHA do GitHub para promover seus objetivos ilícitos.

Isso é realizado usando o ImageMagick’s comando converter para transformar as imagens CAPTCHA em seus complementos de RGB, seguidas pelo uso identificar comando para extrair a inclinação do canal vermelho e selecionando o menor valor.

Depois que a criação da conta é bem-sucedida, o Automated Libra passa a criar um repositório GitHub e implanta fluxos de trabalho que possibilitam o lançamento de scripts e contêineres externos do Bash para iniciar as funções de mineração de criptografia.

As descobertas ilustram como a campanha de freejacking pode ser armada para maximizar retornos, aumentando o número de contas que podem ser criadas por minuto nessas plataformas.

“É importante observar que a Libra automatizada projeta sua infraestrutura para aproveitar ao máximo as ferramentas de CD / CI”, concluíram os pesquisadores.

“Isso está ficando mais fácil de alcançar ao longo do tempo, pois os VSPs tradicionais estão diversificando seus portfólios de serviços para incluir serviços relacionados à nuvem. A disponibilidade desses serviços relacionados à nuvem facilita os atores ameaçadores, porque eles não precisam manter a infraestrutura para implantar seus aplicativos.”

REFERÊNCIAS:

https://thehackernews.com/2023/01/hackers-using-captcha-bypass-tactics-in.html

https://unit42.paloaltonetworks.com/purpleurchin-steals-cloud-resources/