Pesquisadores de cibersegurança traçaram a evolução do Jupyter, um infostealer (ladrão de informações) .NET conhecido por visar os setores de saúde e educação, o que o torna excepcional para derrotar a maioria das soluções de varredura de segurança de endpoint.

A nova cadeia de distribuição, identificada pelos pesquisadores em 8 de setembro, ressalta que o malware não apenas continuou ativo, mas também mostra “como os agentes de ameaças continuam a desenvolver seus ataques para se tornarem mais eficientes e evasivos”. Pesquisadores também informaram que atualmente está investigando a escala e o escopo dos ataques.

Documentado pela primeira vez em novembro de 2020, Jupyter (também conhecido como Solarmarker) é provavelmente de origem russa e visa principalmente os dados do navegador Chrome, Firefox e Chromium, com recursos adicionais que permitem funcionalidade backdoor completa, incluindo recursos para desviar informações e enviar os detalhes para um controle remoto servidor e baixar e executar cargas úteis adicionais. As evidências forenses mostram que várias versões do Jupyter começaram a surgir a partir de maio de 2020.

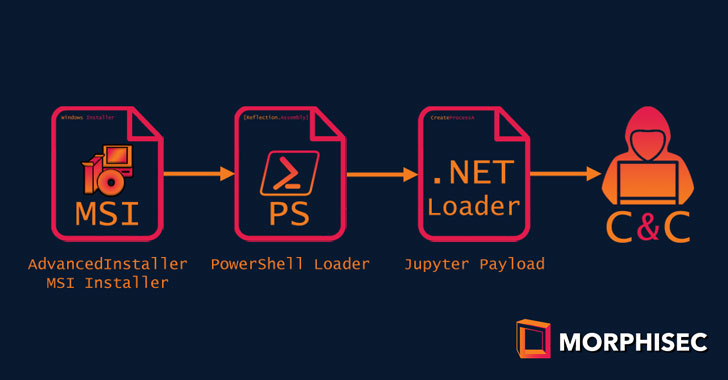

Em agosto de 2021, pesquisadores atribuiram as invasões a um “ator bastante sofisticado, em grande parte focado no roubo de informações residuais e de credenciais”. No início de fevereiro, o malware foi descrito como um carregador PowerShell de vários estágios e fortemente ofuscado, que leva à execução de um backdoor compilado em .NET.

Embora os ataques anteriores incorporassem binários legítimos de softwares conhecidos, como Docx2Rtf e Expert PDF, a cadeia de distribuição mais recente usa outro aplicativo de PDF chamado Nitro Pro. Os ataques começam com a implantação de um malware no instalador MSI com mais de 100 MB, permitindo-lhes contornar os mecanismos antimalware e por meio de um assistente de empacotamento de aplicativos de terceiros chamado Advanced Installer.

A execução do payload no MSI leva à execução de um carregador PowerShell embutido em um binário legítimo do Nitro Pro 13, duas variantes do qual foram observadas assinadas com um certificado válido pertencente a uma empresa real na Polônia, sugerindo uma possível falsificação ou roubo de certificado. O carregador, no estágio final, decodifica e executa o módulo Jupyter .NET na memória.

“A evolução do infostealer / backdoor do Jupyter desde quando foi identificado pela primeira vez em 2020 prova a verdade da afirmação de que os agentes de ameaças estão sempre inovando”, disse um dos pequisadores. “O fato de este ataque continuar a ter poucas ou nenhuma detecção no VirusTotal indica ainda a facilidade com que os agentes de ameaças escapam das soluções baseadas em detecção.”

REFERÊNCIAS:

https://thehackernews.com/2021/09/a-new-jupyter-malware-version-is-being.html

https://blog.morphisec.com/new-jupyter-evasive-delivery-through-msi-installer

https://blog.morphisec.com/jupyter-infostealer-backdoor-introduction